VPNでテレワークしてみた(コロナ対策、FortiGate)

昨今、新型コロナウイルス感染症に関する緊急事態宣言により、各企業が対策として在宅勤務が推奨される中、弊社も在宅勤務により、テレワーク環境が必要になりました。

弊社では、インターネット経由で利用できるようなツールが多く、そのままでも比較的テレワークがし易い環境ですが、やはり必要に応じて、社内のネットワークに接続しなければいけないケースも出てきます。

そこで必要になってくるのがVPN(Virtual Private Network)です。

VPNで接続できれば、自宅にいながら、会社のネットワークに接続することが可能です。(ここではVPNの細かい仕組み等は省かさせていただきます。)

弊社では、元々、たまに社外からVPN接続する要件があり、必要なときにSSL-VPN(Web/トンネルモード)接続が可能なFortiGateによるVPN設定・接続方法について紹介しようと思います。

機器と構成

● VPN装置

VPN装置は以下のものを使用しています。

中小企業程度であれば、十分なユーザー数と価格帯ではないでしょうか。

★機器★

| 機器名 | FortiGate-100D ※現在は販売終了してます。後継機種のFortiGate-100E が同等になるかと思います。 |

| 価格帯 | 本体+1年保守 = 35~39万円程度 (以降の保守=20万円/年 程度) |

★仕様★

| SSL-VPN スループット | 300 Mbps |

| 同時SSL-VPN ユーザー数(最大・推奨) | 300 ※その他仕様についてはホームページを参照ください。 |

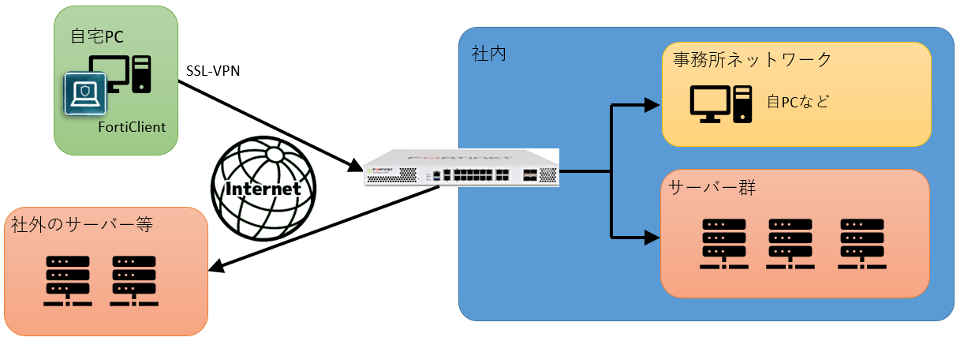

● 構成と仕組みについて

ざっくりとした構成図です。

特に変なことはしてません。一般的な構成です。

ここでは、自宅PCにFortiClientという、SSL-VPNをトンネルモードで使うためのクライアントソフトをインストールしてます。

このソフトでパケットを暗号化&パッケージ化して、自宅PCからVPN装置に投げつけ、VPN装置は受け取ったパケットを解析してVPN装置自身が投げたようにパケット内を改変し、VPN装置が社内のPC/サーバー等に変わりにアクセスすることで、自宅PCがあたかも社内のネットワークであるかのように振る舞うことができます。

また、社外のサーバー等も、FortiGateを介すことで、FortiGateのIPアドレスでアクセスできますので、自宅のIPアドレスで穴あけなどされていなくても、FortiGateのIPアドレスが穴あけされていればアクセスできるようになります。

(この辺りは、FortiGateの設定により、絞り込んだりすることも可能です。)

FortiGate設定

まずはFortiGate側を設定します。

※事前に、社内からFortiGateを経由してインターネットに接続できるように設定が完了しているものとします。

※本設定画像の中のIPアドレスや設定等は、テスト用のものであり、実際のものとは異なります。

● 大まかな設定手順

ざっくり手順はこんな感じです。

設定方法は色々ありますが、ここでは、ADサーバーに登録されているユーザーをLDAP連携により、ユーザー認証させる方法で設定してみます。

- LDAPサーバー登録

- ユーザグループ設定

- VPN仮想IPアドレス範囲設定

- SSL-VPNポータル設定

- SSL-VPN基本設定

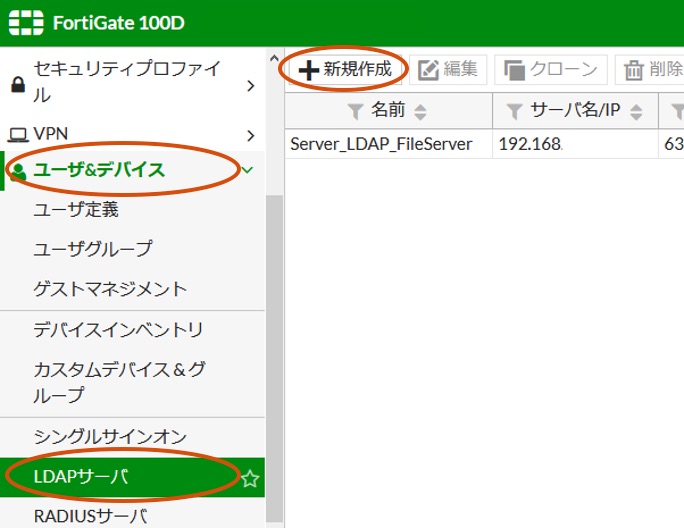

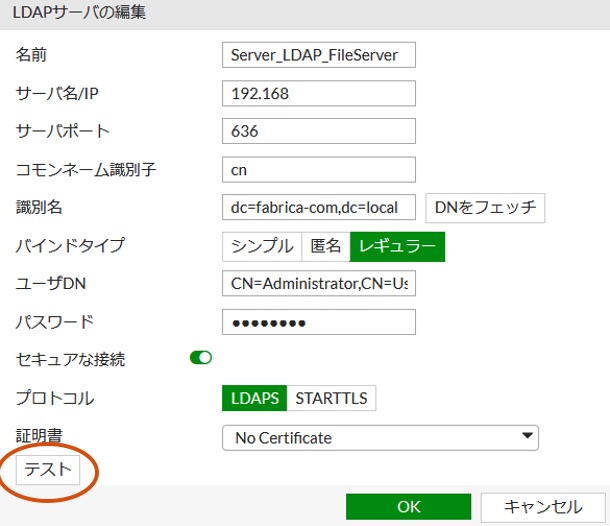

● LDAPサーバー登録

FortiGateのWeb管理画面にログインし、

「ユーザ&デバイス」 → 「LDAPサーバ」 → 「新規作成」

より設定します。

以下のような感じで必要なLDAPサーバーの情報を入力し、「テスト」ボタンを押下して問題なければ登録完了です。

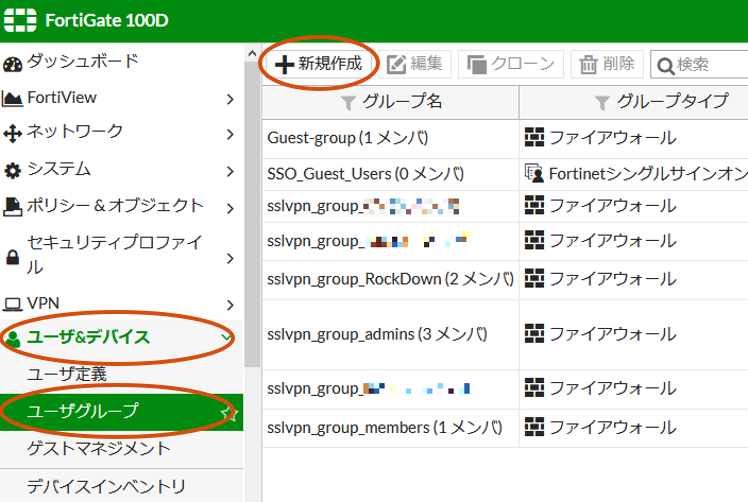

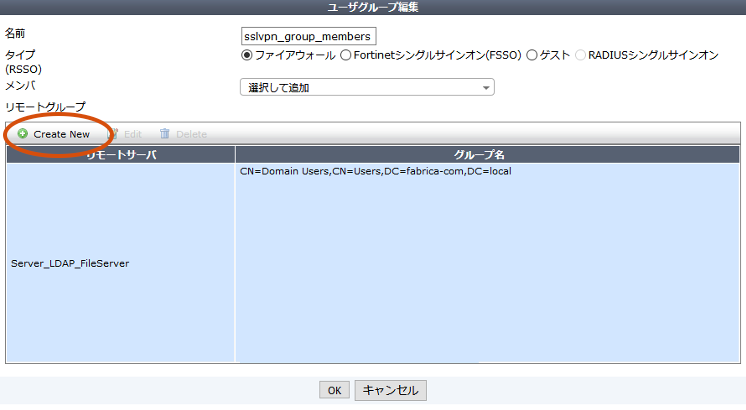

● ユーザーグループ設定

FortiGateのWeb管理画面の

「ユーザ&デバイス」 → 「ユーザグループ」 → 「新規作成」

より設定します。

「Create New」ボタンより、先ほど作成したLDAPサーバーを選択し、検索対象となるLDAP条件を設定してユーザーグループを作成します。

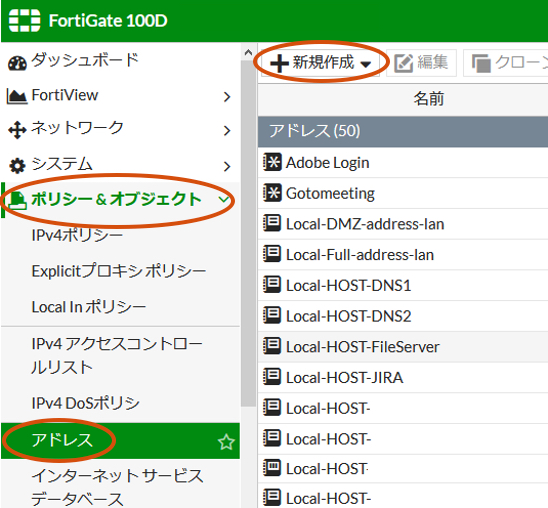

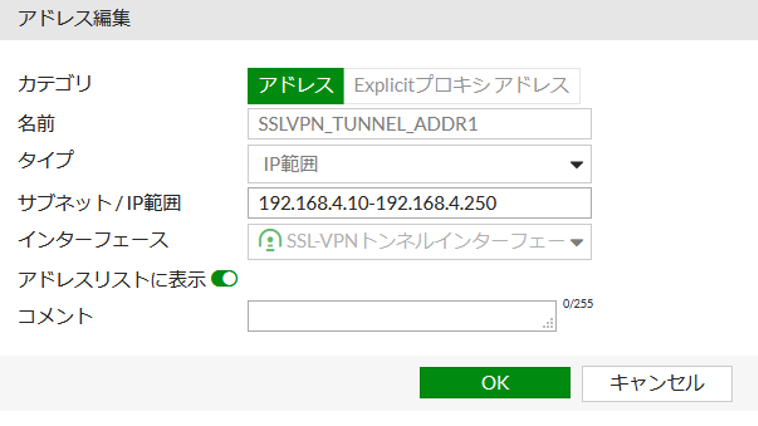

「ポリシー&オブジェクト」 → 「アドレス」 → 「新規作成」

より設定します。

VPNで接続した際、端末に割り当てる仮想IPアドレスのDHCPの取りうる範囲を指定して設定します。(社内に存在しているIPセグメントと被らないように設定します。)

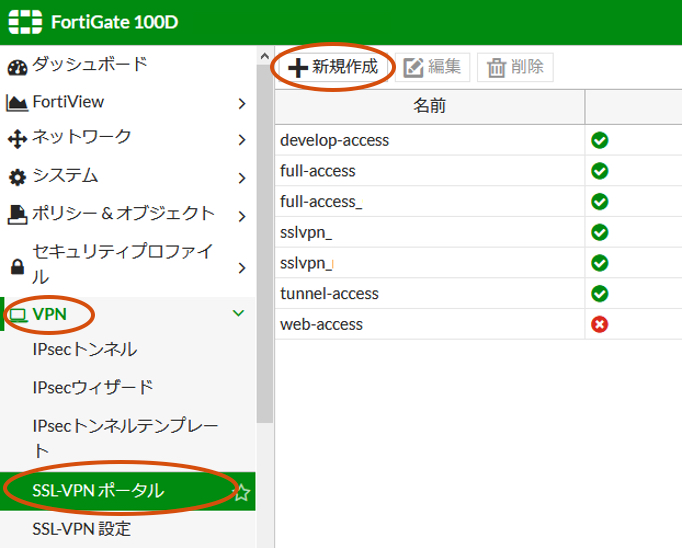

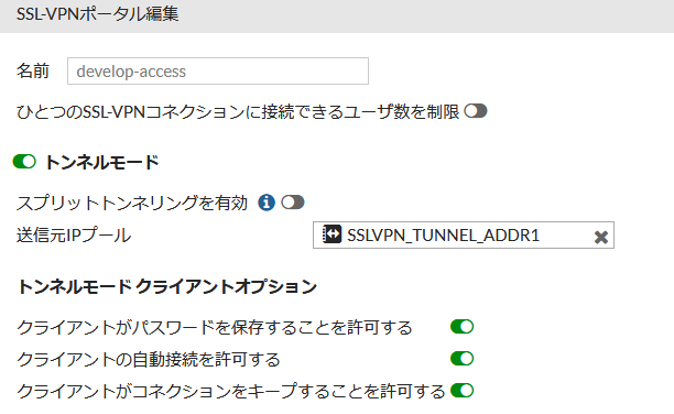

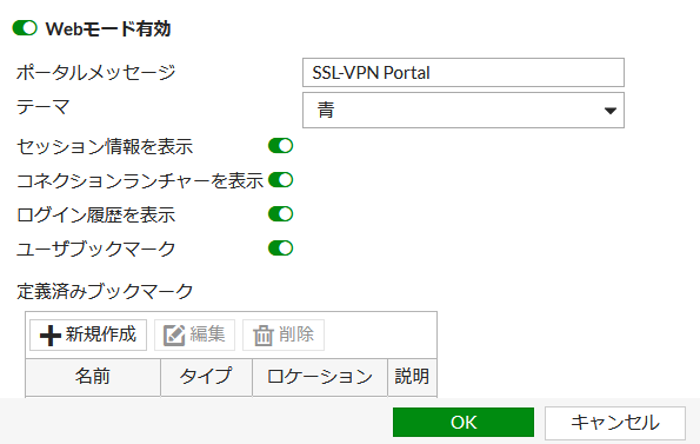

● SSL-VPNポータル設定

FortiGateのWeb管理画面の

「VPN」 → 「SSL-VPNポータル」 → 「新規作成」

より設定します。

トンネルモードをONにします。(不要ならOFFに。)

「送信元IPプール」に、前述で設定したVPN仮想IPアドレス範囲を指定します。

WebモードもONにします。(不要ならOFFに。)

必要であれば、ブックマーク(ショートカットのようなもの)を定義してグループ全員に公開することも可能です。

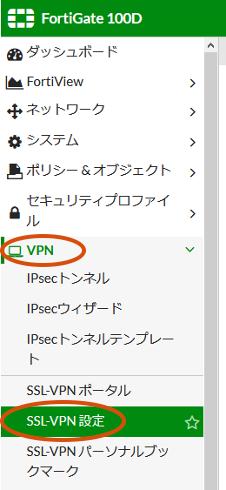

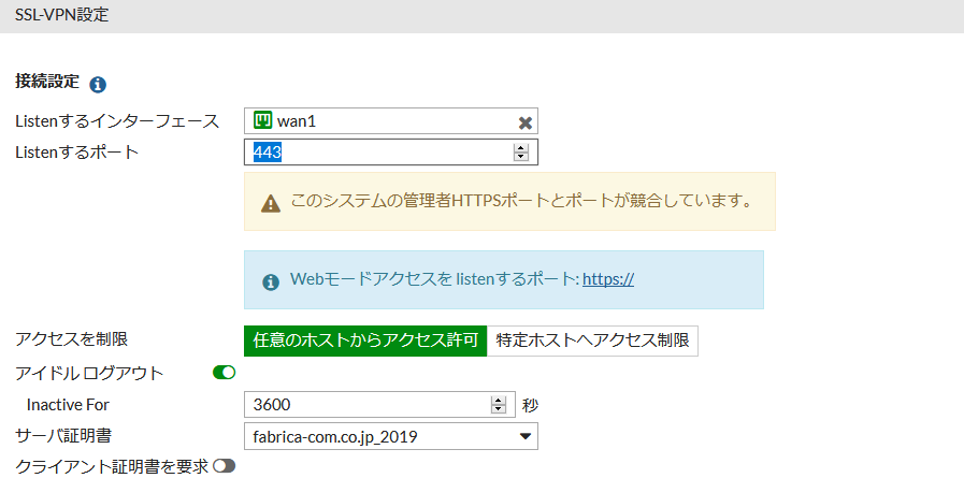

● SSL-VPN基本設定

FortiGateのWeb管理画面の

「VPN」 → 「SSL-VPN設定」

より設定します。

各種、要件にあった設定をしていきます。

デフォルトでは、自己証明書になっているので、必要に応じて、サーバー証明書を用意しておくと良いでしょう。

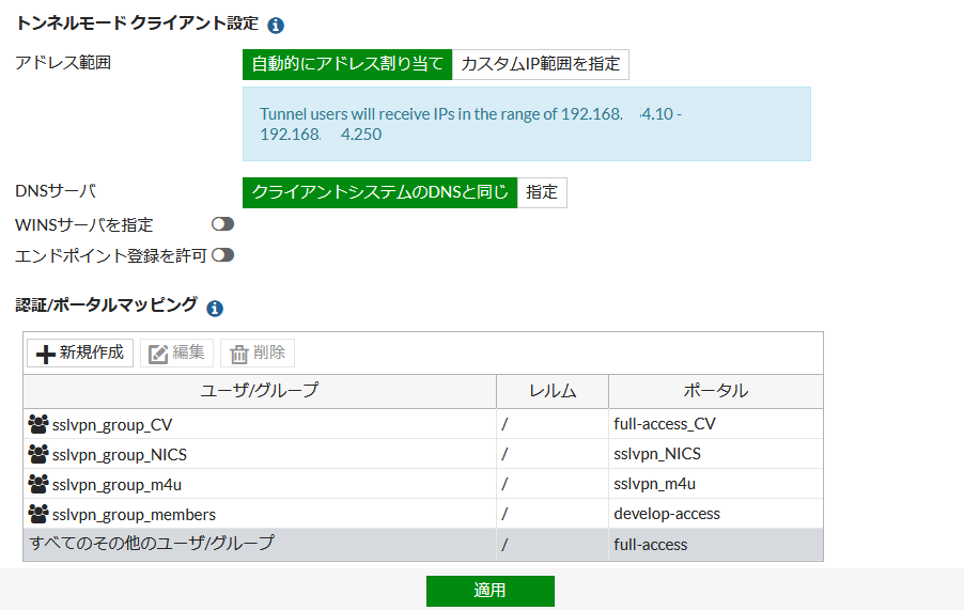

トンネルモード時のクライアント設定をします。

必要に応じて、DHCPアドレス範囲を変更するなどしてください。

DNSサーバーを社内のDNSサーバーに変更することも可能です。

また、「認証/ポータルマッピング」にて、前述で作成したユーザーグループとSSL-VPNポータルの紐づけを設定します。

これで基本的なSSL-VPN設定は一通り完了です。

クライアント設定

次に、クライアント(端末、ここでは自宅PC。)側を設定します。

基本、FortiClientをインストールして接続設定して終わりです。

● FortiClientのインストール

以下サイトより、自宅PCのOSに沿ったFortiClientをダウンロードしてきます。

https://www.forticlient.com/downloads

ダウンロードしたら、以下のアイコンでした。(以前は赤色だった気が。。)

こちらをクリックして実行し、指示に従ってインストールします。

● FortiClient初期設定

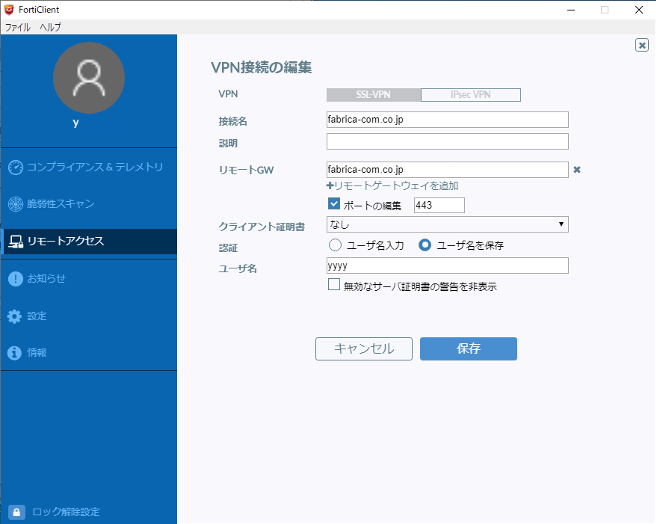

FortiClientインストール後、FortiClientを起動し、以下の接続設定をします。

VPN:SSL-VPN を設定、

リモートGWに、FortiGateのIPアドレス(DNS設定されていれば、FQDN)を設定し、保存します。

● SSL-VPN接続

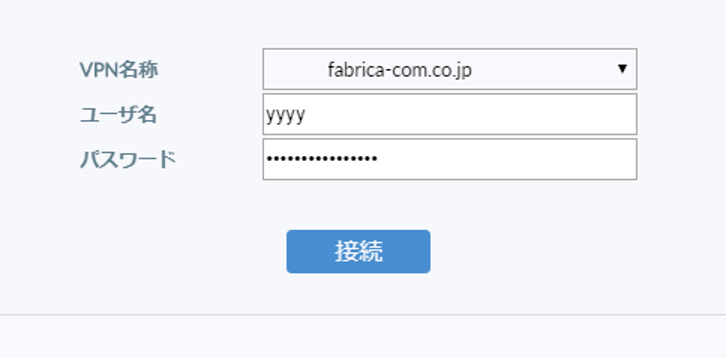

上記初期設定が完了したら、LDAPに登録されているユーザー名、パスワードを入力して、「接続」ボタンを押下します。

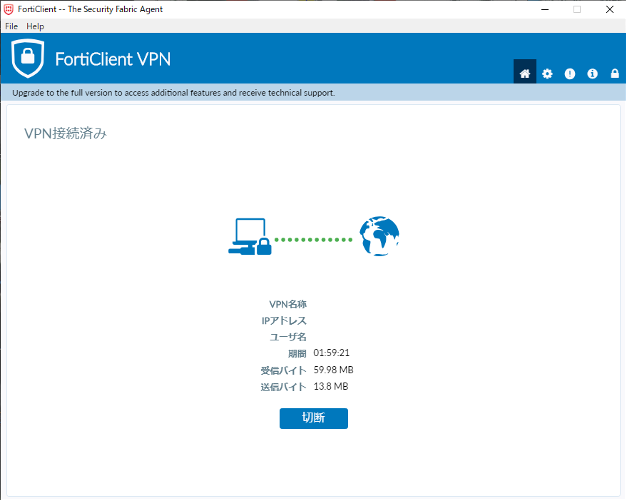

問題なければ、進捗度合いが0%~100%に推移し、以下のような画面になれば、VPN接続成功です!

自宅PCから、社内のIPアドレスなどでアクセスして、接続可能か試してみてください。

※自宅PCと会社内のIPセグメントが被っていると、接続できませんので、その場合は自宅内のIPセグメントの見直しをしてみてください。

また、WebモードをONにしている場合は、

https://(FortiGateのIPアドレス、またはFQDN名)

にてアクセスすることで、ブラウザから社内に接続することも可能です。

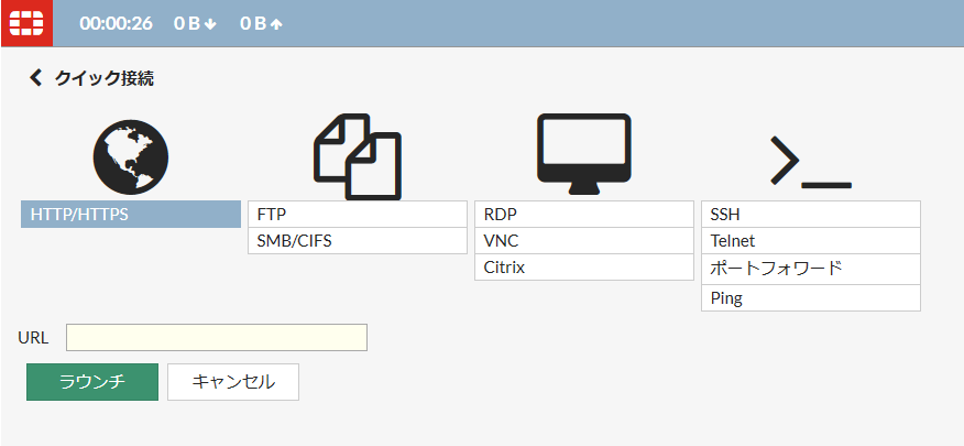

「クイック接続」を押下すると、以下のような各種プロトコルでの接続が可能になりますので、色々試してみてください。

(ブラウザでリモートデスクトップ(RDP)も可能です!結構サクサク動き、快適でした!)

最後に

この記事をちょこちょこ書いている間に、一部の都道府県の緊急事態宣言が解除されましたが、今後、同様な事案や、近年の異常気象による天災(豪雨、猛暑、地震、台風、地震等)などがいつ発生するとも限らない中、テレワークを活用することで会社として機能し、会社としての損失を最低限に抑えることが可能となります。

また、休日のトラブル対応時や、働き方改革の一環として子育て中の社員さん等にも、利活用可能と思いますので、これを機に、VPNを未導入の企業は検討してみてはいかがでしょうか。

ファブリカコミュニケーションズで働いてみませんか?

あったらいいな、をカタチに。人々を幸せにする革新的なサービスを、私たちと一緒に創っていくメンバーを募集しています。

ファブリカコミュニケーションズの社員は「全員がクリエイター」。アイデアの発信に社歴や部署の垣根はありません。

“自分から発信できる人に、どんどんチャンスが与えられる“そんな環境で活躍してみませんか?ご興味のある方は、以下の採用ページをご覧ください。